Scopri come Mithril può garantire e aumentare la sicurezza in questo settore

Scopri di più

Protezione di un sito E-commerce da attacchi DDoS

Un sito di e-commerce in forte crescita subisce un attacco DDoS: l’adozione del Mithril WAF permette di rispondere e bloccare immediatamente l’attacco.

INDUSTRY: E-Commerce – Retail

I siti di e-commerce sono tra le vittime preferite dagli attacchi informatici: in forte crescita e con molti ordini da gestire ogni giorno, specie dopo la pandemia dovuta al Covid-19. Sono business molto sensibili ad un blocco dell’operatività: anche disservizi di pochi minuti possono generare danni economici molto rilevanti. Addirittura può accadere in alcuni casi che un competitor possa avere interesse a bloccare l’operatività di un altro e-commerce per trarne un beneficio diretto, organizzando un attacco DDoS con servizi oggi facilmente acquistabili grazie a risorse reperibili sul dark web.

Gli attacchi Distributed Denial of Service (DDoS) sono una tipologia particolare di DoS (letteralmente, interruzione distribuita del servizio). Questi attacchi hanno l’obiettivo di rendere inutilizzabile un servizio web, che nel caso di un e-commerce si traduce nell’impossibilità di gestire o effettuare acquisti per tutta la durata dell’attacco e spesso anche a seguito di esso. Per condurre questo tipo di attacco, infatti, gli attaccanti sovraccaricano il sistema informatico della vittima. Nello specifico, generano un traffico insolito, impedendo agli utenti legittimi di accedervi. La particolarità di un attacco DDoS è che la fonte è difficilmente localizzabile, in quanto l’attacco viene lanciato da più origini contemporaneamente.

Protezione attacchi DDoS: soluzioni competitor vs Mithril

Il Cliente è vittima di attacchi DoS verso il proprio e-commerce, molto probabilmente orchestrato da parte di competitor. Quasi ogni giorno alle ore 00:00 e alle 15:30 ricevono un attacco volumetrico talmente grande che i server che ospitano il sito saturano e non rispondono più per ore, causando perdita di ordini e di clienti.

COME FUNZIONANO LE ALTRE SOLUZIONI

Il cliente aveva già attivo un servizio WAF offerto da un noto competitor di Mithril, ma non è stato in grado di fermare l’attacco. Il servizio WAF in uso dal cliente infatti ha deciso come contromisura attiva di bloccare alcuni paesi e attivare la challenge javascript per bloccare i “bad bot”. Tuttavia, questa contromisura non ha risolto la criticità e non ha retto l’attacco che ha saturato i server del cliente. Per di più, ha provocato un altro problema, quello dei “carrelli vuoti”. La challenge JavaScript del WAF, infatti, ha generato una pagina di cortesia che informava gli utenti di stare verificando il loro browser e chiedeva di attendere pochi secondi. Gli utenti però hanno cominciato ad abbandonare il sito senza aspettare, causando un danno economico al cliente.

ATTACCHI DDoS: COME FUNZIONA MITHRIL E A CHE COSA SERVE

A questo punto il Cliente decide di adottare la soluzione WAF di Mithril: non appena configurato, ha cominciato ad intercettare i primi due attacchi. La modalità e i tempi si sono rivelati gli stessi: il primo attacco alle 15.30 e il secondo a mezzanotte circa. Mithril è riuscito a scalare automaticamente e gestire in modo corretto il traffico durante tutto il tempo senza dare il minimo disservizio. Infatti, nel frattempo il cliente ci segnalava che durante l’attacco riceveva normalmente gli ordini online.

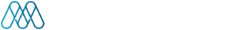

Ogni attacco è stato di proporzioni incredibili: centinaia di migliaia di server compromessi che hanno generato circa 6 milioni di request ciascuno e centinaia di migliaia di connessioni simultanee.

Nel grafico “Request by Waf” in giallo in alto a destra nell’immagine, si può notare che il secondo attacco è stato identificato da una regola custom scritta dal team Mithril, sfruttando un errore di generazione delle request commesso dai creatori della botnet. Per fingersi “browser reale”, hanno compilato un request header previsto però solo nella response da RFC del protocollo HTTP. In questo modo, il team Mithril è riuscito a identificare tutta la botnet con un’unica regola.

PERCHÉ AFFIDARSI A MITHRIL PER LA PROTEZIONE DA ATTACCHI DDOS

La soluzione proposta da Mithril ha predisposto le seguenti contromisure:

⦁ potenziato la Mithril challenge javascript: non mostra più la pagina di cortesia (come le soluzioni di altri competitor), ma invece scarica la homepage del cliente ogni ora e la usa come pagina HTML per la challenge. Oltre a questo, identifica l’utente umano in base all’interazione (mouse, scroll, tastiera, scheda grafica, ecc…)

⦁ implementato un sistema di autoscaling dei nodi del WAF che permettesse di bilanciare il normale carico su 2 nodi e di scalare all’aumentare dell’occupazione di risorse fino a 12 nodi.

⦁ potenziato la parte di raccolta log, per permettere analisi più accurate e targettizzate in base alle esigenze del cliente.

Queste funzionalità hanno permesso al cliente di identificare e bloccare l’attacco, ripristinando in poco tempo la piena operatività del business.

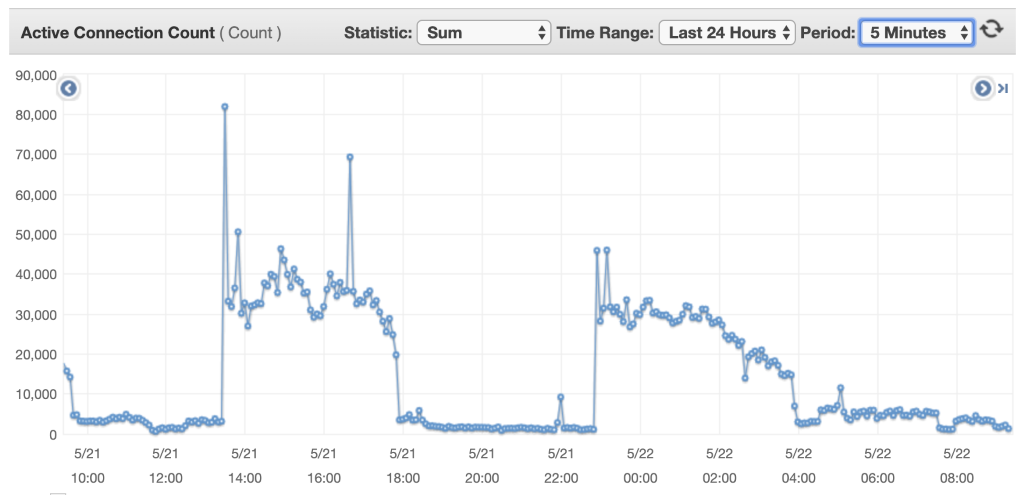

Il grafico delle connessioni simultanee ricevute dal servizio di hosting cloud è impressionante: ci sono stati picchi di 80K e 70K connessioni simultanee al sito del Cliente come si può vedere da questo grafico che mostra la normale operatività del sito e i picchi generati dall’attacco.

Durante entrambi gli attacchi (12 milioni di request che non hanno mai raggiunto i server del cliente), Mithril ha permesso al sito di continuare a funzionare senza alcun disservizio. Addirittura il cliente ha segnalato che durante gli attacchi i loro server erano quasi scarichi grazie alla nostra protezione attiva.